Por qué la autenticación básica para Exchange Online es tan poco recomendable

By J.M. Castillo, Post (Adaptado y traducido del original de Tony Redmon, Office 365 for IT Pros)

Microsoft eliminará la autenticación básica de cinco protocolos de conexión de buzones el 13 de octubre de 2020.

Se acaba el tiempo para cinco protocolos de conexión de correo electrónico antiguos

Hemos leído a algunas personas dudar de que Microsoft eliminará la autenticación básica de cinco protocolos de conexión de buzones el 13 de octubre de 2020. El argumento es que los clientes no permitirán que esto suceda porque eliminar las conexiones de autenticación básicas será demasiado perjudicial.

La interrupción ciertamente ocurrirá si está ejecutando clientes obsoletos como Outlook 2010 que no admiten la autenticación moderna. O si usa POP3 e IMAP4 para conectarse para recuperar mensajes y los desarrolladores de su cliente de correo electrónico no seleccionan las nuevas versiones de estos protocolos que cumplen con OAuth. Es probable que el mayor problema aquí sea con los dispositivos que usan estos protocolos para conectarse a Exchange para buscar mensajes, pero no es el único. Existen otros problemas con las aplicaciones creadas con los servicios web de Exchange, por ejemplo, si tiene un antiguo cliente de correo electrónico móvil al que le gusta usar autenticación básica con ActiveSync.

Hay trabajo por hacer. Mucho trabajo, pero el objetivo final de eliminar los métodos de autenticación inseguros de Office 365 vale la pena. Quienes duden de esta declaración podrían considerar un estudio de caso reciente del Equipo de Detección y Respuesta de Microsoft (DART), que ayudan a las empresas cuando los actores maliciosos han penetrado en las redes para crear una amenaza persistente.

Un estudio de caso de un inquilino comprometido de Office 365

El caso explica que los atacantes obtuvieron la contraseña del administrador de Office 365 mediante un ataque de fuerza bruta. La autenticación multifactor (MFA) no estaba habilitada en esta cuenta. Microsoft dice que el 99.9% de estos ataques son bloqueados con MFA. Los ataques, como los aerosoles de contraseñas, que se basan en la autenticación básica, se topan con un obstáculo insalvable cuando una cuenta usa MFA, razón por la cual MFA debe estar activo en tantas cuentas de Office 365 como sea posible.

Una vez que los atacantes penetraron en la cuenta de administrador, todo Office 365 fue suyo para explotar. Utilizaron búsquedas de contenido para encontrar información "interesante" en los buzones y extrajeron y trasladaron la información fuera de la compañía en preparación para algo así como un ataque de compromiso de correo electrónico comercial . La mala auditoría de acciones como las búsquedas de contenido y el acceso de los propietarios a los buzones permitió que el ataque tuviera éxito. Finalmente, DART limpió las cosas y concluyó que:

- MFA debería haberse utilizado para evitar que el ataque tenga éxito en la cuenta del administrador.

- Las políticas de acceso condicional habrían ayudado a prevenir el acceso no autorizado.

- La auditoría debe ser parte de las operaciones regulares.

- La única opción segura es no permitir la autenticación heredada por completo. Bloquear la autenticación básica para el correo electrónico es un gran paso adelante para eliminar la autenticación heredada.

Datos duros para compromisos de cuenta

Aun podemos dar más información (no sabemos si a estas alturas es necesario), proviene de una sesión interesante ofrecida en la Conferencia RSA 2020 llamada Dependencias de ruptura de contraseña: desafíos en la milla final en Microsoft con Alex Weinert (Director de seguridad de identidad en Microsoft) y Lee Walker (Arquitecto principal, TI de Microsoft ). Durante esta sesión, Microsoft dijo que alrededor de 1.2 millones de sus cuentas en la nube se vieron comprometidas en enero de 2020. Esto es solo el 0.5% de la base total de usuarios, pero aún apunta al nivel de ataque. En efecto, un inquilino de Office 365 con 10,000 cuentas puede esperar tener 50 cuentas comprometidas cada mes, a menos que usen MFA, políticas de acceso condicional y bloqueen la autenticación heredada. Aunque solo MFA bloquea el 99.9% de los compromisos, solo el 11% de los usuarios empresariales usaron MFA en enero de 2020.

Ataques de fuerza bruta y ataques de repetición

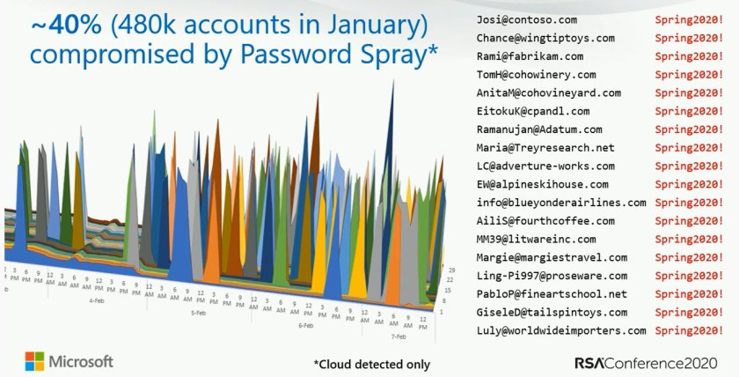

Microsoft reveló que 480K de las cuentas estaban comprometidas por las cuentas de contraseña (Figura 1), y el 99% de las cuentas de contraseña utilizan autenticación básica con IMAP4 y SMTP.

Figura 1: ataques de fuerza bruta contra cuentas en la nube de Microsoft en enero de 2020

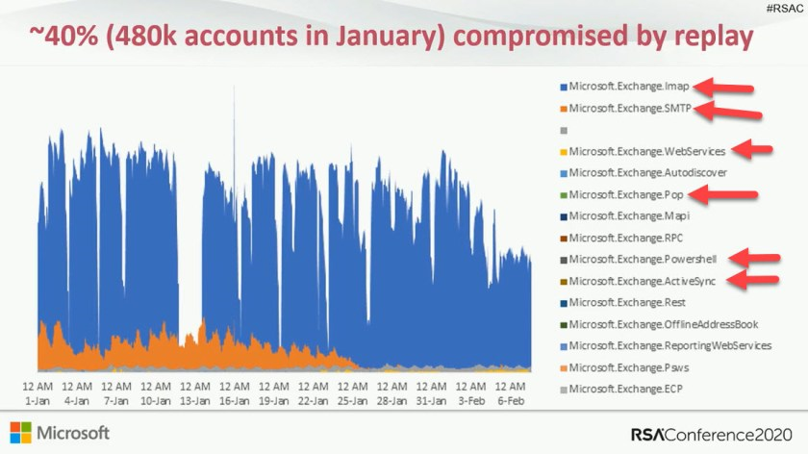

Un número similar de cuentas se vio comprometido por ataques de reproducción de contraseña. Las personas a menudo usan la misma contraseña para cuentas personales y de trabajo, por lo que, si los atacantes conocen una contraseña porque un servicio está comprometido, podrían intentar reutilizar esa contraseña para atacar otras cuentas que pertenecen al usuario. Una vez más, los protocolos heredados juegan un papel importante aquí, especialmente la combinación de IMAP4 y SMTP. Los protocolos que se deshabilitarán para la autenticación básica el 13 de octubre de 2020 se destacan en la Figura 2. Microsoft dice que se produce una reducción del 67% en los compromisos para los inquilinos que deshabilitan la autenticación heredada. No puede eliminar la posibilidad de ataque, pero puede hacer que la tarea del atacante sea mucho más difícil.

Figura 2: ataques de repetición contra ataques en la nube de Microsoft en enero de 2020

La necesidad de eliminar los protocolos de cliente de correo electrónico heredados

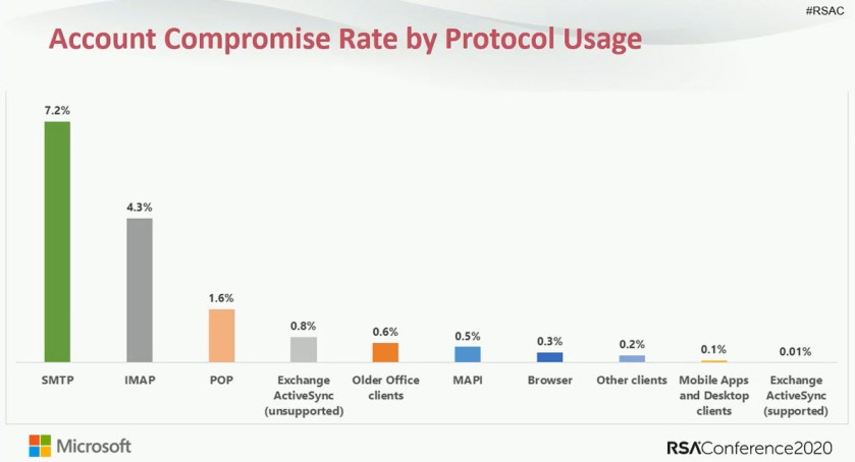

Si observa la tasa de compromiso de la cuenta por protocolo, verá claramente la necesidad de eliminar la autenticación básica para los protocolos de conexión de correo electrónico (Figura 3). Este gráfico subraya por qué Microsoft conduce para la fecha del 13 de octubre de 2020.

Figura 3; Compromisos de cuenta por protocolo

La sesión también incluye mucha información interesante y útil sobre la experiencia de Microsoft de bloquear la autenticación heredada dentro de su propia infraestructura. Si está involucrado en el plan para preparar a su inquilino para los cambios que vendrán en octubre, vale la pena escuchar cómo trabajó Microsoft al tratar con aplicaciones que dependían de la autenticación básica durante su implementación.

Hora de ponerse en marcha

Es posible que Microsoft esté bajo presión del cliente para extender la fecha límite para la autenticación básica. Espero que se resistan. Existe evidencia sólida de que eliminar la autenticación básica ayuda enormemente a aumentar la resistencia contra los ataques. ¿Por qué alguien querría seguir siendo vulnerable?

¿Te gustaría que hablemos de esto? ¿Deseas conocer el estado de tu entorno de Office 365 y proponer las mejoras necesarias? En VS Sistemas contamos con un equipo de profesionales certificados por Microsoft que pueden evaluar su entorno de correo, detectar que accesos se verán comprometidos el día 13 de octubre y con esa información adelantarse a un cambio que, si te llegase a afectar, te dejaría sin uno de los servicios críticos en tu empresa.

¿Deseas realizar una implementación amable de MFA? (autenticación Multifactor). Has llegado al lugar correcto. Contáctanos.

Fuentes:

https://office365itpros.com/2020/03/03/basic-authentication-exchange-online-so-bad/amp/