Microsoft Azure contra el Ramsomware

By Sergio Rojas, Post

No es ningún secreto que los ataques de ransomware aumentan constantemente. De hecho, los negocios sufren un ataque de ransomware cada 40 segundos. Cuando el ransomware consigue sus datos, nos obliga a pagar una gran cantidad de dinero con la esperanza de recuperarlos. La alternativa es no pagar nada y comenzar el proceso de recuperación. Ya sea que pague el rescate o no, su empresa pierde tiempo y recursos. Microsoft es muy consciente de este riesgo, por lo que implementa mecanismos de protección tanto en su plataforma en la nube (denominada Azure) como en su línea de sistemas operativos.

¿Qué hace el ransomware?

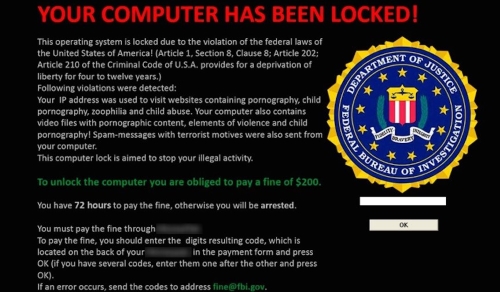

Hay diferentes tipos de ransomware. Sin embargo, todos ellos impedirán el acceso a sus archivos y le pedirán que haga algo (normalmente realizar un pago) para recuperar el acceso a ellos.

Pueden estar dirigidos a cualquier usuario de PC, ya sea uno ordenador doméstico, puntos finales en una red empresarial o servidores utilizados por una Entidad.

Normalmente el ransomware cifra los archivos para que no pueda usarlos y, en ocasiones, detiene la ejecución de ciertas aplicaciones (como su navegador web).

Ransomware suele exigir el pago de un precio (un "rescate") para tener acceso a su informacion o archivos.

Peor aún es que no hay garantía de que, al pagar el rescate o hacer lo que el ransomware le dice que haga, volverá a tener acceso a sus archivos de nuevo.

¿Cómo suele “entrar” el ramsomware en nuestra red?

Habitualmente esto ocurre mediante un engaño o trampa en la que el usuario instala o ejecuta algo, que parece ser otra cosa.

Son comunes los casos de falsos correos electrónicos que, supuestamente, incorporan facturas pendientes o información importante que requieren una acción urgente por parte del usuario. Estos correos parecen provenir de entidades reputadas (Endesa, Movistar, etc.) pero son falsificaciones.

Cuando el usuario accede a la supuesta factura o sigue las instrucciones dadas en el correo, ejecuta, sin saberlo, el ramsomware.

Una vez ejecutado, el malware cifra toda la información a la que tiene acceso (archivos locales y de red a las que el usuario tiene permisos) y, tras terminar el cifrado, deja unas instrucciones de cómo pagar el rescate de los archivos. En este punto es muy importante tener en cuenta que el ramsoware se ejecuta con las credenciales del usuario, por lo que solo puede cifrar el contenido sobre el que tenga permisos.

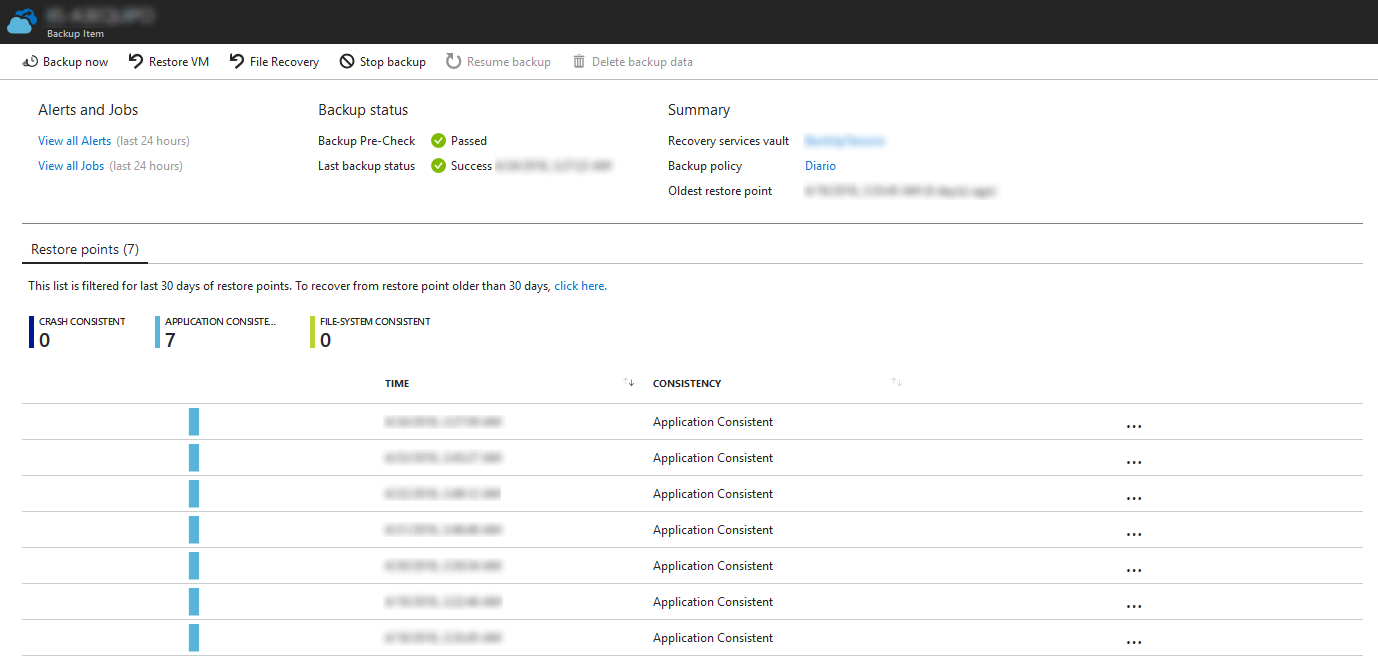

Azure: Copias de seguridad en la nube de Microsoft

Un área para plantear respecto al riesgo de Ramsomware es su política de Copia de Seguridad actual y los posibles resultados para su negocio si los datos de copia se ven afectados por el ransomware.

Con Azure Backup, cambia la historia del ransomware. El usuario tiene todo el control de sus datos. Azure Backup ofrece varias formas en que puede proteger de forma proactiva sus datos en Azure y en las instalaciones del ransomware. El primer paso es realizar una copia de seguridad de los datos. Debe realizar una copia de seguridad de las máquinas virtuales que se ejecutan en Azure y en las máquinas virtuales locales, los servicios físicos y los archivos en Azure. Si los datos locales están comprometidos, tendrá varias copias de sus datos en Azure. Esto brinda flexibilidad para restaurar sus datos a un período específico en el tiempo y mantener su negocio funcionando.

Además de esto, puede configurar un PIN de seis dígitos directamente desde el Portal Azure como capa adicional de protección para sus copias de seguridad de Azure. Solo los usuarios con credenciales de Azure válidas pueden crear y recibir este PIN de seguridad, necesario para acceder antes de realizar cualquier operación de copia de seguridad.

Finalmente, Azure Backup proporciona notificaciones “just-in-time” para alertar sobre posibles ataques de ransomware. Si se intenta realizar una actividad sospechosa con sus copias de seguridad, se le enviará inmediatamente una notificación para que intervenga antes de que el malware tenga la oportunidad de encriptar toda la información.

Windows y el Ramsomware

Microsoft implementa varias maneras para ayudar a mitigar los efectos del ransomware desde su sistema operativo Windows.

Como ejemplo más reciente, en Windows 10 “Fall Creators Update”, Windows Defender Exploit Guard tiene una función que impide el acceso no autorizado a archivos importantes. La característica de acceso controlado a la carpeta funciona con Windows Defender Advanced Threat Protection. Se evalúan todas las aplicaciones que incluyen cualquier archivo ejecutable, incluidos los archivos .exe, .scr, .dll, etc. y se determina si son maliciosos o seguros. Si se determina que una aplicación es maliciosa o sospechosa, no se le permitirá realizar ningún cambio a ningún archivo en una carpeta protegida. En los casos de ransomware, esto ayuda a proteger los archivos contra el intento de cifrado del malware. A medida que el malware se vuelve cada vez más sofisticado, las plataformas más antiguas son mucho más susceptibles a los ataques de ransomware.

Referencias:

https://securelist.com/kaspersky-security-bulletin-2016-executive-summary/76858/

https://es.wikipedia.org/wiki/Ransomware